Sicherheitsarchitektur

Im Zusammenhang mit Firewalls spricht man oft von verschiedenen Netzwerkzonen:

- Das externe Netz (Internet), welches als nicht vertrauenswürdig gilt.

- Die demilitarisierte Zone (DMZ), auch Grenznetz genannt, in der zum Beispiel vom externen Netz aus erreichbare Server beherbergt sind.

- Das gesicherte Netz (LAN), welches als vertrauenswürdig Zone gilt.

Je nach Konzept entstehen dadurch unterschiedliche Topologien, wobei nicht immer alle drei Zonen vorhanden sein müssen.

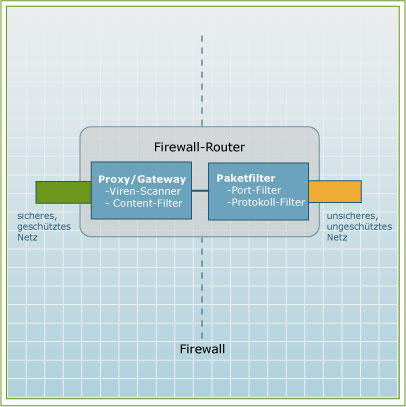

Die einfachste Variante ist ein gesichertes Netz durch einen so genannten Screening-Router (Abb. 16), der sämtliche Firewall-Funktionen implementiert hat, abzusichern. Diese Variante ist allerdings sehr unsicher. Einerseits ist der Datenverkehr durch die Rechenleistung des Routers begrenzt und andererseits würde ein Hacken des Routers das gesamte Netz sämtlichen Angreifern hilflos ausliefern.

Abb. 16: Netzsicherung durch Screening-Router

Abb. 16: Netzsicherung durch Screening-RouterEine andere Möglichkeit besteht darin, ein eigenständiges Subnetz einzurichten, welches das lokale Netz durch Firewall-Router

vom Internet trennt. Dieses Subnetz stellt die demilitarisierte Zone dar (Abb. 17). Sollte es einem Hacker gelingen, Zugriff auf einen Server in der DMZ zu erlangen, so ist das ![]() LAN immer noch durch Router B geschützt. Allerdings steigen bei einer solchen Lösung auch der Konfigurationsaufwand und die Kosten

für die zusätzlichen Netz-Komponenten.

LAN immer noch durch Router B geschützt. Allerdings steigen bei einer solchen Lösung auch der Konfigurationsaufwand und die Kosten

für die zusätzlichen Netz-Komponenten.

Abb. 17: Netzsicherung durch eine DMZ

Abb. 17: Netzsicherung durch eine DMZNachdem Sie nun sowohl Internet-Protokolle und -Dienste als auch Infrastuktur-Elemente des Internets erarbeitet haben, laden wir Sie ein, sich das Video "Warriors of the Net" anzuschauen.

In diesem wird mit gewissen künstlerischen Verfremdungen die Funktionsweise des Internets dargestellt. Ihnen werden viele Elemente begegnen, die Sie sich theoretisch erarbeitet haben. Sie sollten das Video auch unter dem Gesichtspunkt betrachten, welche Vereinfachungen darin gegenüber den in diesem Modul vorgestellten Mechanismen vorgenommen werden.

Link zum Video: http://www.im.iwi.unibe.ch/videos/lernmodule/internet/Internetfilm.meg (Gesamtlänge: 12:57 Minuten).